Grazie ai fondi del PNRR le piccole e micro imprese possono implementare servizi avanzati a costo zero per un anno

Un occasione davvero unica per le Piccole e Micro Imprese.Utilizzare un servizio per la gestione della Cybersecurity, in maniera GRATUITA per un anno, grazie ai fondi del PNRR stanziati per il 2024.

Grazie alla nostra partnership con Cerbeyra, leader del settore Cybersecurity, possiamo offrire il servizio completo di implementazione e assistenza alla piattaforma in modalità gratuita per un anno.

Finalmente tutte le aziende che fin’ora non avevano budget disponibili per fare azioni di prevenzione in ambito Cybersecurityora possono avviare un sistema di gestione che risponde perfettamente ai requisiti normativi.

Per mitigare i rischi infatti, bisogna impostare una cyber security preventiva, predittiva e proattiva.

Proprio quello che puoi avere con questa piattaforma!

Contattaci subito per avviare la procedura di richiesta. Le richieste vengono accolte fino ad esaurimento fondi!

Leggi l’approfondimento

SERVIZI PROFESSIONALI AVANZATI PER LA SICUREZZA DELLE INFORMAZIONI: CYBER THREAT INTELLIGENCE

Esseti ha sviluppato una specifica area di servizi dedicata alla Cybersecurity e alla gestione sicura della rete aziendale.

Un Team dedicato e una rete di Partneship specifiche e altamente qualificate, ci consentono quindi di offrire alle nostre Imprese soluzioni mirate alle loro esigenze di protezione, continuità operativa e miglioramento delle performance aziendali.

Un insieme di soluzioni di Cyber Security pensate per analizzare e prevenire potenziali minacce alla sicurezza delle informazioni all’interno ed all’esterno di un’organizzazione, coprendo tutte le fasi di protezione dei dati, dall’analisi di vulnerabilità, al testing e al ripristino dei sistemi e dei dati.

Cyber Threat Intelligence

Che cos'è?

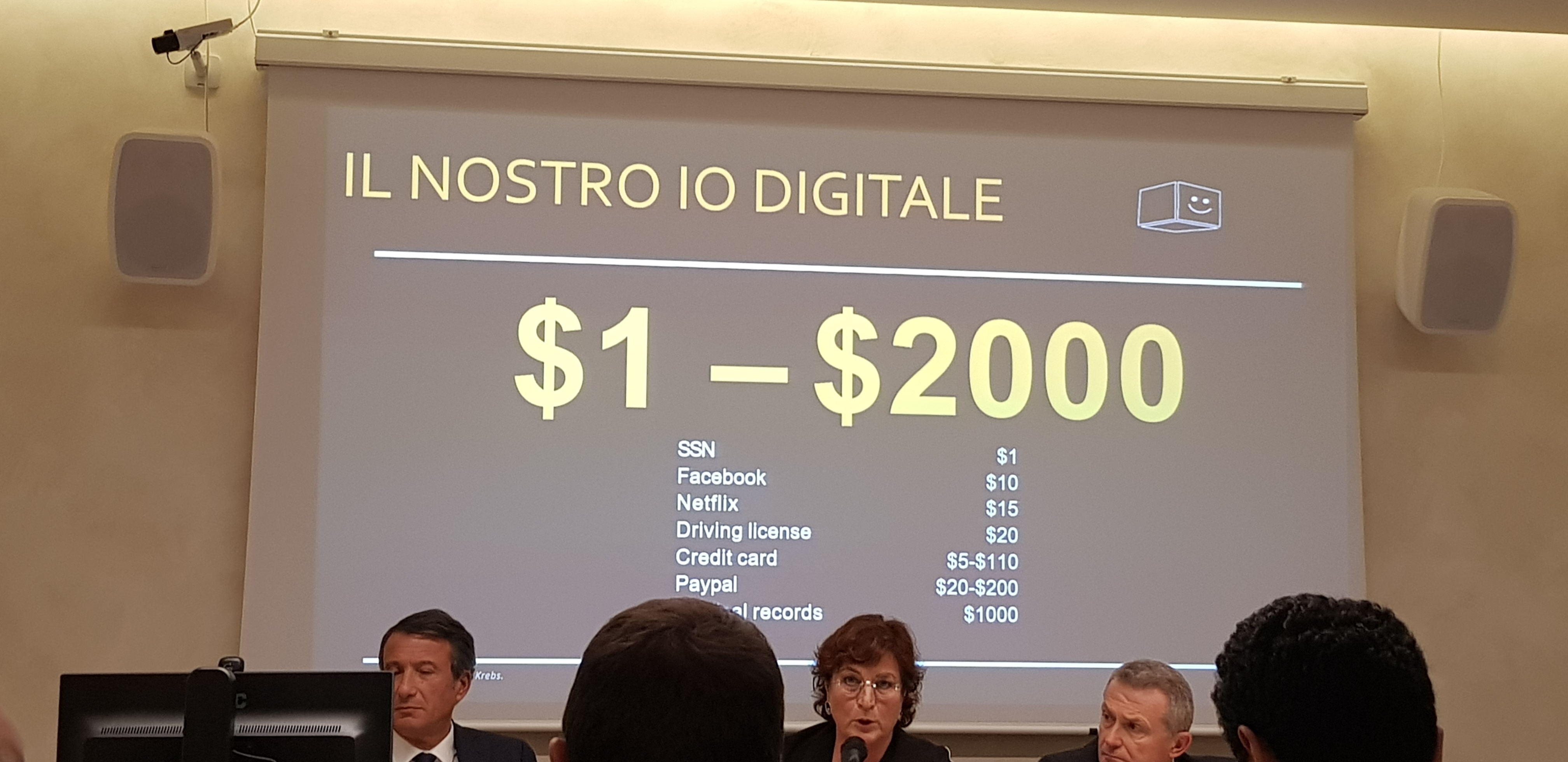

Un servizio cloud “as a service” che permette di disporre di una piattaforma di Cyber Threat Intelligence in grado di controllare ed analizzare il livello di sicurezza di infrastrutture ICT, dati, processi informativi, identificare minacce in ambiente OSINT e Dark Web (ad es. data breach), cyber reputation, social engineering, phishing e criticità in ambienti fisici.

La piattaforma dispone di una serie di funzionalità scalabili che attivano un vero e proprio sistema di monitoraggio e prevenzione.

La sua configurazione viene definita a seguito di una specifica analisi e testing che permette di disegnare i livelli e le aree di maggiore rilevanza operativa e su cui concentrare i controlli e le azioni di prevenzione.

Come funziona

Il servizio può essere attivato tramite una gestione remota o tramite la gestione diretta.

Le PMI ad esempio, che non hanno quindi le risorse interne in grado di gestire le attività di controllo e monitoraggio, possono contare sul servizio di gestione remota da parte del nostro Team di Specialisti.

L’utente può comunque accedere alla Dashboard via web browser nella quale può vedere tutti i gli indicatori e i parametri fondamentali per capire immediatamente il livello di sicurezza in essere.

Le funzionalità che possono essere configurabili, in base ai piani selti sono molteplici e possono coprire tutte le esigenze e le complessità organizzative.

Analisi e monitoraggio

L’obiettivo principale è quello di valutare preventivamente il livello di vulnerabilità dell’infrastruttura ICT del cliente e le relative politiche di sicurezza organizzativa a difesa delle sue informazioni strategiche.

Attraverso specifici indicatori di riferimento vengono individuati criticità, potenziali minacce interne ed esterne, rischi di impatto sia economico che normativo.

Tutto questo è possibile verificarlo, attraverso l’apposita dashboard , in tempo reale.

Questa soluzione rappresenta anche lo strumento ideale per soddisfare determinate richieste normative quali ad es. l’art. 32 del 2016/679 (GDPR) punto 1. d), dove si richiede “una procedura per testare, verificare e valutare regolarmente l’efficacia delle misure tecniche e organizzative al fine di garantire la sicurezza del trattamento.”

Grazie ai report generati dalla piattaforma, è possibile quindi avere accesso a informazioni preziose e predizioni sulle tendenze future, che aiutano a prendere decisioni informate e adottare strategie efficaci di sicurezza informatica.

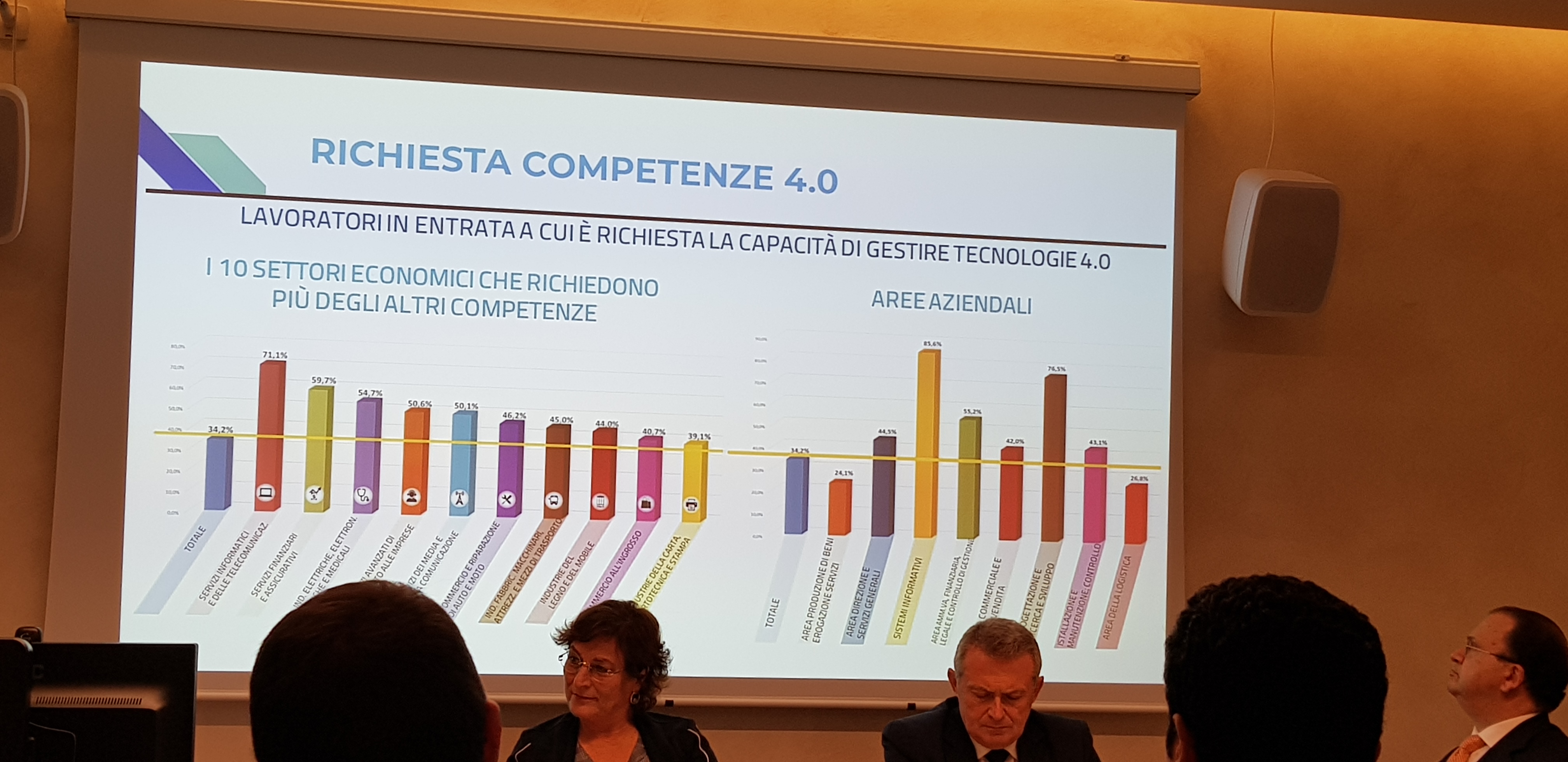

Competenze per la gestione della cybersecurity

La gestione della sicurezza IT, sebbene ultimamente abbia catturato l’attenzione di tutte le aziende sia piccole che grandi, richiede una competenza tecnica che spesso non può essere colmata immediatamente all’interno di una organizzazione.

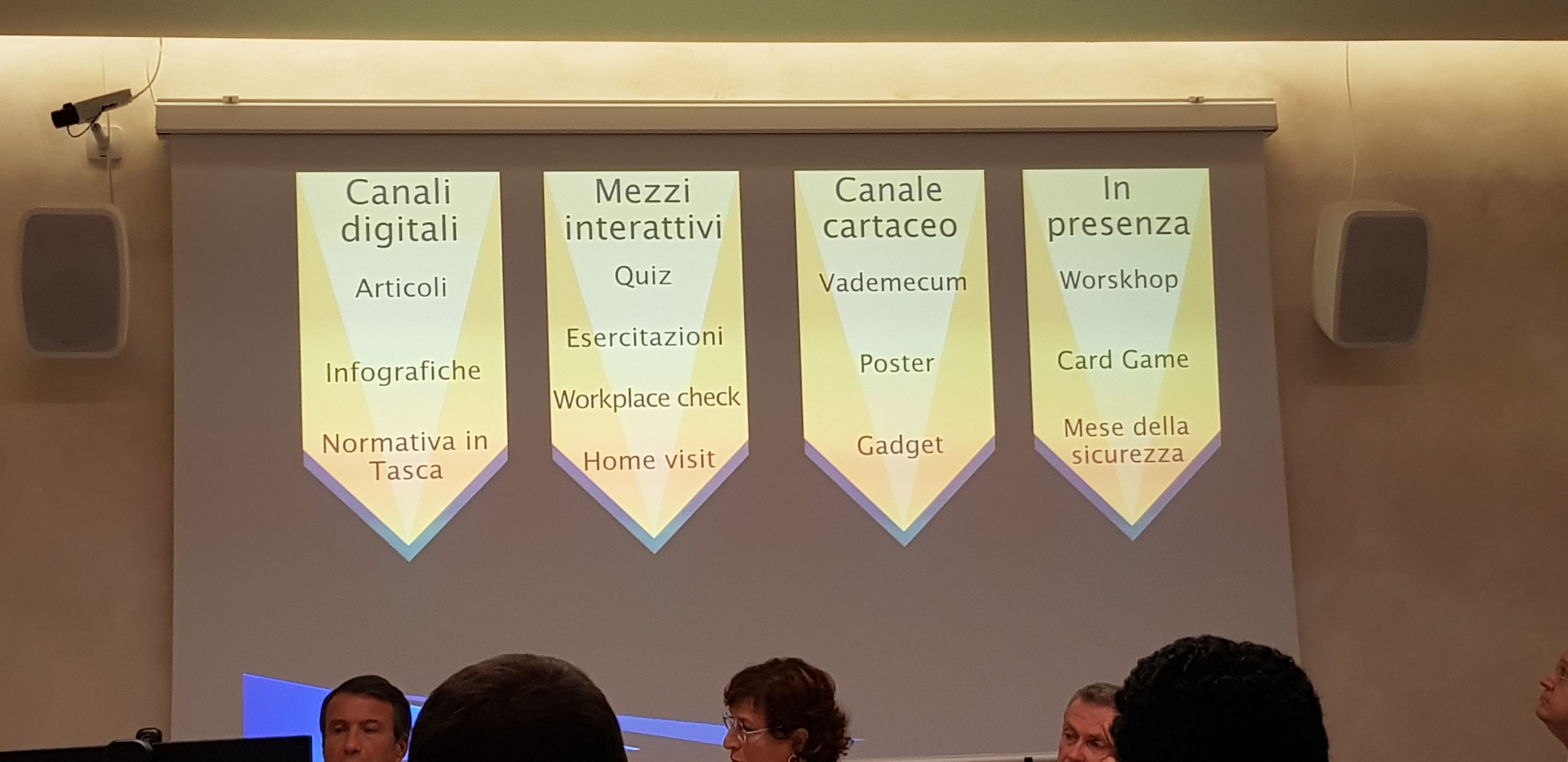

Il complesso di attività di analisi, ricerca ed elaborazione di dati e notizie di interesse, può essere gestito con un interfacciamento costante con esperti e personale dedicato.

La parola chiave è analizzare.

È un processo circolare, in cui viene pianificata, implementata e valutata la raccolta dei dati. Dopodiché, i risultati sono analizzati e divulgati diventando materiale di studio.

Per questo è importante, qualora le risorse interne non siano dimensionate per gestire direttamente queste attività, usufruire di servizi di consulenza integrati ai sistemi implementati, proprio per rendere tale investimento perfettamente remunerativo in termini di assicurazione sul rischio.

Tutto il materiale informativo acquisito dovrà essere costantemente rivalutato alla luce di ogni nuova informazione e feedback.

Approfondisci con una demo gratuita

E’ possibile richiedere una demo gratuita delle funzionalità della piattaforma e dei servizi attivabili, unitamente ad una verifica inziale delle caratteristiche e della struttura esistente.

Contattaci per un approfondimento sulle caratteristiche e modalità del servizio.

Il Nostro Team dedicato per

- Threat Intelligence

- Penetration Testing

- Consulenza

- Networking

- Training e Formazione

Scopri tutti i nostri servizi per la digitalizzazione.

Vieni a trovarci sulla nostra Pagina Linkedin

Esseti | Digital Transformation per le PMI | Consulenza e Servizi IT consulenza e servizi per la Digital Transformation

Chiedi informazioni attraverso i nostri canali

- invia messaggio dalla nostra pagina Linkedin

- contattaci tramite mail o telefono

per presentare il tuo Progetto

Assicurare alla gestione aziendale un sistema in grado di garantire la continuità delle attività in caso di eventi dannosi o predisporre un sistema di monitoraggio e controllo dei dati in maniera strutturata, sono ormai priorità essenziali per una efficace gestione aziendale e requisiti necessari per adempiere a specifici requisiti normativi.

Assicurare alla gestione aziendale un sistema in grado di garantire la continuità delle attività in caso di eventi dannosi o predisporre un sistema di monitoraggio e controllo dei dati in maniera strutturata, sono ormai priorità essenziali per una efficace gestione aziendale e requisiti necessari per adempiere a specifici requisiti normativi.